Host:rumpl.k4cg.org: Unterschied zwischen den Versionen

Noqqe (Diskussion | Beiträge) |

Noqqe (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 137: | Zeile 137: | ||

Ich habe da den Support von noris geschrieben und dann haben wir uns darauf geeinigt das "für den Moment" von einem noris Mitarbeiter ein manueller PTR Entry gesetzt wurde mit dem Ziel "rumpl.k4cg.org" | Ich habe da den Support von noris geschrieben und dann haben wir uns darauf geeinigt das "für den Moment" von einem noris Mitarbeiter ein manueller PTR Entry gesetzt wurde mit dem Ziel "rumpl.k4cg.org" | ||

<pre> | |||

> host rumpl.k4cg.org | |||

rumpl.k4cg.org has address 213.95.154.150 | |||

> host 213.95.154.150 | |||

150.154.95.213.in-addr.arpa domain name pointer rumpl.k4cg.org. | |||

</pre> | |||

Dazu gehört aber auch ein TCP Port Monitoring auf Port 25. Wenn dieser Port täglich morgens um 06:00 nicht erreichbar ist, geht bei noris network ein Ticket auf das jemand bei uns nachfragt, warum der Port down ist. Wenn sich innerhalb der nächsten 3 Tage niemand meldet, wird der Reverse Lookup Entry von noris gelöscht. Das ist nötig um sicherzustellen das kein anderer Kunde unsere Floating IP assigned bekommnt mit dem (für ihn) falschen Reverse Lookup zu rumpl.k4cg.org. | Dazu gehört aber auch ein TCP Port Monitoring auf Port 25. Wenn dieser Port täglich morgens um 06:00 nicht erreichbar ist, geht bei noris network ein Ticket auf das jemand bei uns nachfragt, warum der Port down ist. Wenn sich innerhalb der nächsten 3 Tage niemand meldet, wird der Reverse Lookup Entry von noris gelöscht. Das ist nötig um sicherzustellen das kein anderer Kunde unsere Floating IP assigned bekommnt mit dem (für ihn) falschen Reverse Lookup zu rumpl.k4cg.org. | ||

| Zeile 152: | Zeile 160: | ||

=== pass === | === pass === | ||

Wir speichern alle Passwörter zu Maschinen usw im `pass` im root user | Wir speichern alle Passwörter zu Maschinen usw im `pass` im root user. | ||

<pre> | <pre> | ||

Aktuelle Version vom 28. Mai 2019, 10:53 Uhr

| Host:rumpl.k4cg.org | |

| Hostname | rumpl.k4cg.org |

| IPv4 | 213.95.154.150 |

| Network | 255.255.255.0 |

| Gateway | 192.168.178.1 |

| DNS | 192.168.178.1 |

| OS | NixOS |

| Users | noqqe |

| Betreuer/in | Benutzer:noqqe |

| Location | noris network AG |

General

Hostet:

- Mailingliste k4cg@k4cg.org

- https://k4cg.org

- IRC Bots

- Tor Relay

- pass

Hardware Umfeld

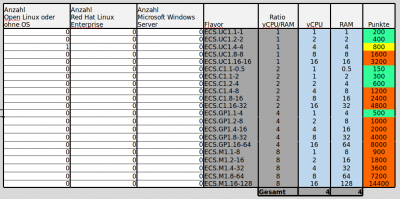

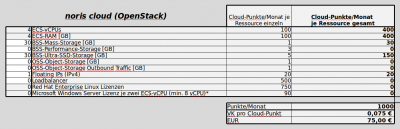

Wir haben von noris ein neues Angebot bekommen unsere Sponsoring VM zu hosten. Nämlich auf dem OpenStack unter [noris.cloud].

Dort haben wir 1000 Cloud Credits erhalten die wir mittels eines Excel Sheets ausgeben können.

Zugang zur Plattform steht in pass

OS

Wir betreiben hier ein NixOS. Warum? Wir sind ein Hackspace und probieren neue Dinge aus.

NixOS zeichnet aus, dass es sehr einfach deklarativ zentral beschrieben wird, in nur einer einzigen Datei (theoretisch).

Was bedeutet das?

Du möchtest was an der Mailingliste ändern? -> NixOS Config!

Du willst einen neuen vHost anlegen? -> NixOS Config!

Du willst einen neuen User anlegen? -> NixOS Config!

Du willst einen neuen cron task anlegen? -> NixOS Config!

IPv6

Leider unterstützt die noris.cloud Plattform noch kein IPv6 :(

Wiki

Wir haben sowohl das alte, als auch das neue Wiki am laufen. Die Config dazu sieht in etwa so aus.

In /etc/nixos/services/wiki.nix

services.httpd = {

enable = true;

enablePHP = true;

hostName = "rumpl.k4cg.org";

adminAddr = "admin@k4cg.org";

extraModules = [ "rewrite" ];

virtualHosts =

[ {

documentRoot = "/var/www/k4cg.org";

enableSSL = true;

port = 443;

hostName = "k4cg.org";

serverAliases = [ "www.k4cg.org" ];

adminAddr = "admin@k4cg.org";

sslServerCert = "/etc/ssl/k4cg.org.crt";

sslServerKey = "/etc/ssl/k4cg.org.key";

sslServerChain = "/etc/ssl/intermediate-k4cg.org.crt";

}

];

};

Das sieht am Anfang verwirrend aus, aber wenn man sich auf der NixOS Site unter Options umsieht, findet sich zu jedem Punkt der gesamten Optionen eine Erklärung.

MariaDB

Das Backend für das Wiki ist in unserem Fall keine MySQL sondern eine MariaDB, was aber keinen Unterschied macht. Nichts spezielles konfiguriert. Nur Installiert.

HTTPS

Werden automatisch durch den Systemd service acme-tiny generiert.

Siehe hierzu auch /usr/local/acme-tiny/renew.sh

Mailingliste

Die Mailingliste besteht aus mlmmj und postfix. Bedient wird alles über das NixOS Modul mlmmj.

mlmmj

Die Mailinglisten Software mlmmj ist simpel und filebasiert.

Das Homedirectory ist unter /var/spool/mlmmj/k4cg/

Logs anzeigen

less /var/spool/mlmmj/k4cg/mlmmj.operation.log

Alle subscribers anzeigen

cat /var/spool/mlmmj/k4cg/subscribers.d/*

Die Mailingliste ist auf Subscribe-Only Messaging gestellt. Um das zu aktivieren muss man folgendes file touchen

touch /var/spool/mlmmj/k4cg/control/subonlypost

Weitere Mailadressen

Weitere Mailadressen die für den Betrieb oder Admin Tätigkeiten benötigt werden sind:

admin: info hostmaster: info postmaster: info info: <alle schluesseltraeger>

Sollte jemand einen Mailalias benötigen, kann er gerne auf Benutzer:noqqe zukommen.

Die "Reverse IP" Sache...

Um ein sinnvolles Mailsetup zu betreiben braucht man eine funktionierende Rückwärtsauflösung von IP zu DNS Name.

Wir bekommen unsere Externe (Floating) IP von noris.cloud. Die Funktionalität für die Einrichtung eines Reverse Lookups ist leider momentan noch nicht verfügbar. An der Umsetzung wird momentan gearbeitet (Stand 2019/04).

Ich habe da den Support von noris geschrieben und dann haben wir uns darauf geeinigt das "für den Moment" von einem noris Mitarbeiter ein manueller PTR Entry gesetzt wurde mit dem Ziel "rumpl.k4cg.org"

> host rumpl.k4cg.org rumpl.k4cg.org has address 213.95.154.150 > host 213.95.154.150 150.154.95.213.in-addr.arpa domain name pointer rumpl.k4cg.org.

Dazu gehört aber auch ein TCP Port Monitoring auf Port 25. Wenn dieser Port täglich morgens um 06:00 nicht erreichbar ist, geht bei noris network ein Ticket auf das jemand bei uns nachfragt, warum der Port down ist. Wenn sich innerhalb der nächsten 3 Tage niemand meldet, wird der Reverse Lookup Entry von noris gelöscht. Das ist nötig um sicherzustellen das kein anderer Kunde unsere Floating IP assigned bekommnt mit dem (für ihn) falschen Reverse Lookup zu rumpl.k4cg.org.

Backup

Gebackupped werden:

- Mailingliste

- Documentroot (wiki, Guenthers lustige Seiten)

und zwar nach:

rumpl:/backups/*

pass

Wir speichern alle Passwörter zu Maschinen usw im `pass` im root user.

sudo -iu root pass # show all entries pass Sites/vimeo.com # show password pass edit Sites/vimeo.com # edit password

Das Passwort gibts nur auf Anfrage und ist nur den Schlüsselträgern zugänglich.